DEF CON 25, 27. - 30. juli 2017

Da var det i gang, dette spetakkelet jeg endelig, med en viss frykt, fikk mulighet til å delta på.

Først av alt, jeg er en novise i denne forsamlingen. Som førstereisgutt har jeg ingen andre forutsetninger for å delta enn at jeg synes det er spennende, høyst aktuelle tema om man følger dagens nyhetsbilde og glad i lystig lag med artige (og kanskje litt sære) mennesker.

Frykten jeg hadde da jeg endelig bestemte meg for å reise over til Las Vegas, skyldes mest engstelse for å komme helt til kort i møte med disse anonyme smågale hackerne som vi har lest så mye om.

Da jeg endelig stod i en avsindig lang kø (sikkert 300 meter!) klokken 06:30 med $260,- cash i hånden for å få registrert meg, innså jeg plutselig at det var relativt normale mennesker som stod rundt meg. De jeg pratet med var faktisk svært hyggelige, pratsomme og mange var også kommet hit for første gang, akkurat som meg. Jeg var ikke alene med andre ord! I køen var det forøvrig stor stemning med volleyball, artige nerde-kostymer og veldig mange kule t-skjorter. Selv stilte jeg i Raga Rockers skjorte, uten at jeg fikk noen kommentarer for det. USA er vel ikke helt modne for Raga ennå, dessverre. I morgen blir det antakelig Kaiser, DDR, Derrick eller Bare Egil, vi får se det an etter dagsformen og håpe på litt mer respons. Det er tydeligvis ikke særlig mange andre nordmenn her, så jeg står fritt til å velge.

På DEF CON er det kun cash som gjelder og det er heller ikke mulig å registrere seg på forhånd, dette for å sikre full anonymitet. Et stalltips er også å unngå frie WiFi-nett samt å holde seg unna ATM/minibanker på konferansesenteret.

På DEF CON er det kun cash som gjelder og det er heller ikke mulig å registrere seg på forhånd, dette for å sikre full anonymitet. Et stalltips er også å unngå frie WiFi-nett samt å holde seg unna ATM/minibanker på konferansesenteret.På tross av at DEF CON har et litt frynsete rykte, så er det strenge regler for oppførsel.

Temaene er svært aktuelle;

IT i helsevesenet vs. tillit, valg-hacking, sikker bruk av Cloud-tjenester, enorm økning av IoT (Internet of Things), Hacking Democracy og AI (Artificial intelligence) bl.a.

Hvilke trender ser man komme og er det håp om at verdens 8,5 milliarder borgere i 2030 klarer å bruke teknologien til flertallets beste?

Garry Kasparov, den store sjakkmesteren som var den første som ble satt sjakk matt av IBMs-supermaskin i 1997, holdt fredag et fantastisk foredrag til trappeklapp om mennesket vs. maskin. Han valgte den positive og utopiske vinklingen i sitt syn på AI og fremtiden. Mer om det foredraget senere.

Garry Kasparov, den store sjakkmesteren som var den første som ble satt sjakk matt av IBMs-supermaskin i 1997, holdt fredag et fantastisk foredrag til trappeklapp om mennesket vs. maskin. Han valgte den positive og utopiske vinklingen i sitt syn på AI og fremtiden. Mer om det foredraget senere.

DEF CON er verdens eldste og kanskje største hackerkonferansene som i år feirer 25 års jubileum.

Jeg har fått det delvis bekreftet av en Goon (vaktene i rødt) og satser på at tallet stemmer:

26.000 deltakere i år.

Det forklarer jo litt bedre de lange køene!

Et kjapt regnestykke: $ 260,- x 26.000 gir $ 6.760.000,- eller etter dagens kurs: NOK 54.080.000,- !!!

Avsindig mye cash de måtte håndtere ved registrering. Utrolig at de ikke hadde mer synlig sikkerhet.

Men, i denne casinobyen er vel det bare småpenger, antar jeg....

|

| Det blir kø av 26.000 mennesker! |

|

| Det hjelper heller ikke at to rulletrapper er stengt p.g.a. vedlikehold. |

TALKS

Etter flere ganger å ha gått meg vill i det store konferanseanlegget på Caesar Palace fant jeg til slutt veien til første foredrag. Det er forøvrig en tradisjon at alle nye foredragsholdere får en velkomstdram før de kjører i gang. Dette gjelder dessverre ikke for førstegangsdeltagere som undertegnede....

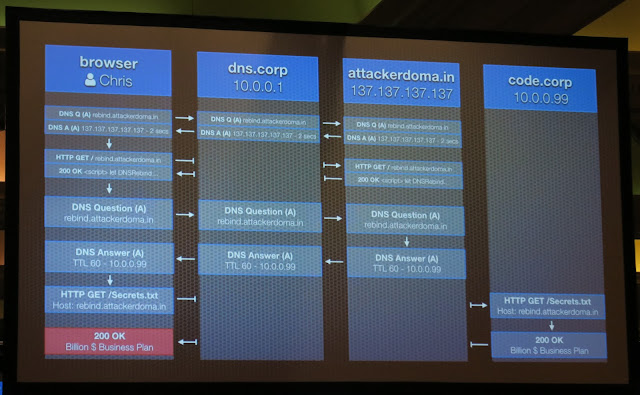

DNS-rebindings, There's no place like 127.0.0.1 .

Luke Young

Hvordan man kan lure seg inn på et Intranett hvor alle har tillit til at de som først er inne er "Good guys". Mange Intranett har dårlig sikkerhet når man først er inne og dette kan utnyttes med DNS-rebinding. Det er en gammel teknikk. Han fortalte hvordan det fungerer og hvordan han samarbeider med produsenter på forbedringer på sikkerhet.

En analogi kan være: alle har gode låser på ytterdøren hjemme, men er man først inne er det de færreste som lenker fast møblene og tv'n.

|

| Under en demo på en testserver ble han selv hacket av noen av de over 1500 som satt i salen og passordet til tjenesten ble byttet. Alt til stor jubel, selvsagt!! |

From Box to Backdoor:

Patrick Deasantis

Demonstrasjon av hvordan hyllevare hjemmeroutere og PLC (Programmable logic controller) lett kan penetreres av tilsynelatende uinteressante sårbarheter. Testen var gjort med et øltappeanlegg (selvfølgelig, hva ellers?), hvor det var satt opp styring over nettet. Routeren kommuniserte med PLC'en som igjen styrte øltappingen, av og på.

|

| Godt eksempel på hvordan billige routere kun har en bruker: ADMIN, som er grået ut ok ikke kan endres. |

Tok punktvis hvordan han lett avdekket passord og klarte å knekke all firmware på routeren.

Og det var også hele veien målet : To Brick it! Samme skjebne fikk PLC'en, dvs. han hadde tre bokser: første fikk en "soft brick" og gikk i loop med omstart hver gang den ble skrudd på. Den andre fikk "hard brick" og var komplett ubrukelig p.g.a. korrupt firmware. Den tredje klare han ved et uhell fysisk å brenne opp med overspenning, han skjønte selv aldri hva han hadde gjort galt.

See No Evil, Hear No Evil: Hacking invisibly and silently with light and sound:

Matt Wixey

Briten Matt Wixey fra PwC, som i de siste 8 årene har vært er fast konsulent for britisk politi, viste veldig morsomme demonstrasjoner av hvordan han med ultralyd (16 - 20kHz), laser mic, IR, lys og spektragram, kan avlytte og overvåke PC'er og personer så lenge man har en relativ nærhet til objektet man skal tappe.

Dette har jeg jo sett på film mange ganger, men nok en gang overgår virkeligheten fiksjonen!

Helt vannvittig hvordan han kunne styre alarmsystemer og ikke minst droner på denne måten. Imponerende!!

|

| En liten advarsel fra en "law enforcement" guy: "for educational purposes ONLY". |

|

| Som musikkeksempel på hvordan man kan overfør lyd med laser ble det spilt Wagner og derfor denne artige sliden. |

|

Et overblikk over mulighetene som finnes. |

The Brain's Last Stand

Garry Kasparov

Den store sjakkmesteren startet dagen med en glitrende forelesning om hvordan han har filosoferer over fremtidens forhold mellom mennesket og maskin. Som nevnt tidligere tapte han altså et sjakkparti, som første menneske i historien , mot IBMs supermaskin i 1997.

Han er en utrolig vittig foredragsholder, som ikke hadde noen problemer med å fjase med spark til både Putin og Trump (han er en stor opponent til dem begge, og kan neppe reise tilbake til Russland på lang tid). Man skulle kanskje tro at en sjakkspiller av hans kaliber og stolthet ville gått til grunne av et slikt tap og vannskille i utviklingen av kunstig intelligens. Karsparov derimot reiste seg med holdningen "If you can't beat'em, join'em". Og det var mye det fokuset han hadde under foredraget. Han ser store muligheter, er håpefull for fremtiden og er overhode ikke pessimist. Alle endringer er tøffe, sier han, og brukte et eksempel fra New York for 100 år siden, hvor heisførerne var de sterkeste motstandere av automatiske selvbetjente heiser.

Han beskrev en test hvor middels og dårlige sjakkspillere fikk hjelp av en computer og gjorde enorme fremskritt. Mye større enn hva svært gode sjakkspillere oppnådde med samme hjelp. Gode spillere vil gjerne påvirke maskinen i forskjellige retninger. Han mener menneskenes kreativitet i samspill med computer er en veldig sterk kombinasjon. Som han paradoksalt sa: "Datamaskiner er ubrukelige, de kan kun gi oss svar!". Kan en maskin stille oss spørsmål? Ja, ifølge Kasparov, men de vet ikke hvordan spørsmål stilles. Datamaskiner forstår ikke "hensikt" har ikke moral eller heltemot fordi det gjerne går mot alle odds. Det er her menneskene må trå til.

Under spørsmålsrunden til slutt fikk han selvfølgelig spørsmål om hvem han tror vil bli Magnus Carlsens arvtager av verdensmestertittelen. Noen navn ble foreslått, men han mener det vil ta tid før noen av de unge virkelig truer Carlsen, la oss håpe han har rett!

|

| Karparov vs. Deep Blue. "Hvor var hackerne for 20 år siden, da jeg virkelig trengte dere?" spøkte han. |

Han beskrev en test hvor middels og dårlige sjakkspillere fikk hjelp av en computer og gjorde enorme fremskritt. Mye større enn hva svært gode sjakkspillere oppnådde med samme hjelp. Gode spillere vil gjerne påvirke maskinen i forskjellige retninger. Han mener menneskenes kreativitet i samspill med computer er en veldig sterk kombinasjon. Som han paradoksalt sa: "Datamaskiner er ubrukelige, de kan kun gi oss svar!". Kan en maskin stille oss spørsmål? Ja, ifølge Kasparov, men de vet ikke hvordan spørsmål stilles. Datamaskiner forstår ikke "hensikt" har ikke moral eller heltemot fordi det gjerne går mot alle odds. Det er her menneskene må trå til.

|

| Terminator - som eksempel på datamaskin i kombinasjon med menneske. Heltemot, moral og hensikt er absolutt til stede. |

Under spørsmålsrunden til slutt fikk han selvfølgelig spørsmål om hvem han tror vil bli Magnus Carlsens arvtager av verdensmestertittelen. Noen navn ble foreslått, men han mener det vil ta tid før noen av de unge virkelig truer Carlsen, la oss håpe han har rett!

Next-Generation Tor Onion Services

Roger Dingledine

|

| Roger Dingledine tar for seg mange av mytene om TOR. |

Foredragsholderen er utvikleren av TOR (The Onion Router), så nærmere kilden kommer man ikke.

Han beskrev utfordringene med dagens versjon og mytene som er spredd om TOR. Selv sjekket jeg den norske versjon av Wiki og mange av mytene er fortsatt levende. Slik som for eksempel at TOR er utviklet i samarbeid med US Navy. Det er i følge Dingledine helt feil ! En annen myte, i følge ham, er at TOR er det samme som Dark Internet, hvor pedofile og terrorister står for det meste av trafikken. Han benekter ikke at det er snusk, svineri, og kriminell kommunikasjon over TOR, men sier at dette er en ubetydelig del av brukerne når man ser på det totale antallet brukere. I et eksempel fra Iran hvor det er 50.000 TOR-brukere, er det 90% som bruker det på vanlig måte og ikke nødvendigvis som dissidenter. Facebook, Twitter, nettbutikker osv. er sensurert og disse brukerne er kun interessert i ordinær kontakt med de mest populære sidene på Internett. TOR er en av få muligheter.

Neste generasjon TOR er på vei og han mener det er større aksept for bruk av TOR nå enn tidligere.

|

| Han fortalte vittig om hvordan han beskrev TOR forskjellig i møte med forskjellige brukergrupper, avhengig hvem som var mottakeren. |

|

| Slik kan våre venner Alice and Bob kommunisere over TOR uten at noen kan følge trafikken eller hvem som snakker sammen. (beklager det undereksponerte bildet) |

|

| TORs styrke som et anonymt nett øker jo større variasjon det er av brukergrupper. Sammensatt trafikk er vanskeligere å overvåke. |

HACKING DEMOCRACY: A Socratic Dialogue

Sean Kanuck

Tidligere, CIA og senest first National Intelligence Officer (NIO) for Cyber Issues, Mr. Sean Kanuck inviterte til en sokratisk dialog rundt de Cyber-truslene en sikkerhetstjeneste i et fritt liberalt demokrati må forholde seg til.

Han stilte publikum spørsmål rundt hva vi forventer av det frie samfunnet vi lever i. Det var selvfølgelig et sterkt amerikansk fokus på problemstillingene, men siden undertegnede kommer fra Norge og stort sett har samme forståelsen av hvordan et fritt demokratisk samfunn bør fungere, var det ikke vanskelig å følge hans resonnement. Valgfusk, eller valgunøyaktighet, ble trukket frem og salen (sikkert over 2000 mennesker), ble spurt om hvor stor valgunøyaktighet vi kunne akseptere. 0,1%, 1%, 5% eller 10% ? Svarene var ulike, men så lite som mulig var vel konklusjonen.

Det han prøvde å illustrere med forelesningen var utfordringene de hemmelige tjenestene står overfor i balansen mellom ytringsfrihet og kontroll av ulovlig aktivitet som kan skade demokratiet.

Et skremmende eksempel som ble nevnt var en situasjon India hvor falske nyheter påstod at en gruppe av en bestemt etnisitet som bodde sør i India ikke lenger kunne sende penger hjem til familiene i nord av ulike usanne grunner. Dette medførte at flere millioner mennesker satte seg i bevegelse hjemover for å ta seg av familiene på andre måter. Hvor stammet de falske nyhetene fra? Det var én person, en aktivist i Ohio USA som i eget hjem hadde klart å hacke lokale nyhetsbyråer i India. Vedkommende hadde alene skapt stor usikkerhet for millioner av mennesker på andre siden jorden. Dette illustrer hvilke sårbarheter som eksisterer for moderne demokrati. Å forhindre slik hactivisme er myndighetenes ansvar selvom man tramper enkeltindivider på tærne, mener Kanuck.

Indias valgsystem ble forøvrig trukket frem som noe beundringsverdig, både av Kanuck og flere i salen, etter at en deltaker reiste seg og fortalte om systemet. Regelen er visstnok at alle Indias innbyggere skal ha et valglokale innen en viss omkrets av der de bor. Dette innebærer at det i noen valgkretser bare er et par mennesker som stemmer. Spørsmålet fra salen var da: "How much does it cost?" Og Kanuck repliserte elegant; "How much does freedom cost?"

Jeg må si at etter å ha sett alle sesongene av serien Homeland, skjønner jeg nå at nærmest alle rollekarakterene er hentet fra virkeligheten! Kanuck kunne ha gått rett inn i en rolle i serien. Kanskje det er i ham serieskaperne fant inspirasjon?

Dette var ingen teknisk presentasjon, som leserne sikkert skjønner, men snarere en åpen diskusjon rundt hvilke trusler demokratiske land står overfor med tanke på ytre trusler. Hvor går grensen mellom åpen meningsutveksling og ondsinnet påvirkning av en annen stats indre anliggende. Et eksempel var president Obamas utalelser før valget i Storbritannia om konsekvensene av hva Brexit kunne ha å si for samarbeid mellom USA og UK. Kan dette sammenliknes med russernes bevislige påvirkning av det amerikanske valget 2016? Har ikke russerne samme rett til å dra avgjørelser til sin fordel? Slike spørsmål ble stilt av den tidligere etterretningsoffiseren. Han trakk også de lange historiske linjer til tider lenge før informasjonssamfunnet for å vise at dette er ikke noe nytt problem menneskene må forholde seg til. Det nye er at vi nå må kontrollere ny teknologi. Kanuck er utvilsomt en belest mann med stor historisk og ikke minst geopolitisk kunnskap, noe som i grunnen ikke overrasker med hans bakgrunn. Jeg vil si at det faktisk er betryggende! En meget god foreleser som bekrefter mine tanker om amerikanere generelt; de har simpelthen de beste av de beste ,men også de mindre gode av de dårligste kandidatene til å drive samfunnet videre. Kanuck forlot sin post i Washington DC i 2016 etter 8 år i tjeneste, uten at grunnen ble nevnt. Han sa imidlertid at han var veldig glad han ikke hadde samme jobben i dag. Vi får tolke det som vi vil selv.

The Internet Already Knows I'm Pregnant

Cooper Quintin og Kashmir Hill

Kvinners helse er stor business både i USA og Europa. Dette har Cooper Quintin og Kashmir Hill sett nærmere på.

Ved å analysere en en rekke apper for gravide og kvinner som ønsker å bli gravide har de avdekket store svakheter i personvern. Presentasjonen plukket fra hverandre kjente apper fra store og veldig populære tjenester i USA. Jeg er usikker på om de samme appene er mye brukt i Europa, men det vil forundre meg om ikke de samme svakhetene også kan avdekkes i hjemme i tilsvarende tjenester. Noen bør kanskje ta jobben med å grave videre i dette! Jeg sender tips videre!!

De har gjort et veldig systematisk arbeid i å avdekke svakhetene og listet opp i detalj hva de hadde funnet.

|

| "The two dumbest people alive?" |

|

| Eksempel på morsom brukererklæring! |

|

| Også interessant å vite hvis man skulle være i tvil! |

|

| En annen svakhet var lagring av personlig info. Dette er en ukryptert tekstfil som ble funnet på en mobiltelefon. |

Quintin og Hill er begge journalister med et sterkt fokus på datasikkerhet.

Aftermath:

På hjemveien så jeg denne reklamen på Tube'n i London. Hvorfor bryr vi oss om tap av norsk helsedata til utro tjenere i utlandet, når vi ukritisk kan dele alt med en "Push Doctor"?

|

| T-banereklame i London for online doktortjeneste. Sikkert mye interessant info i fri flyt her. |

The call is coming from your inside of the house!

Are you ready for the next evolution in DDoS attacks?

Steinthor Bjarnason

I andre halvdel av 2016 oppstod en ny generasjon av botnett bestående av IoT enheter som webkamera, smart-tv, fremvisere osv.

Disse botnettene ble brukt til å kjøre DDoS angrep mot diverse organisasjoner. Tidlig i 2017 kom en Windows Trojaner som nettopp søkte etter sårbare IoT dingser og infiserte dem med Mirai-bot-kode.

IoT enheter som tidligere lå trygt på innsiden er nå eksponert for botnet og kan starte et DDoS fra innsiden.

Steinthor Bjarnason fra Island beskrev hvilke fatale konsekvenser det vil få hvis man i fremtiden ikke klarer å beskytte IoT enheter bedre. Det er ingen praksis for å patche slike enheter i dag og det at de fleste organisasjoner er totalt uforberedt denne nye trusselen gjør at vi må tenke annerledes på hvordan vi beskytter oss mot DDoS angrep.

|

| Mirai angrepet utløste over 1 million påloggingsforsøk fra 92.000 forskjellige IP-adresser i perioden 29/11 - 12/12 2016. |

|

| En beskrivelse av sikkerhetsmanglene de fleste IoT-enheter sliter med. |

|

| Windows Mirai var den første kjente trojaner som rettet seg mot IoT-enheter. |

|

| En overlast av nettet vil være resultatet når alle IoT-enhetene scanner nettet. For hver nye enhet som blir infisert vil aktiviteten bare øke og øke, til alt kneler. |

Konklusjonen til Bjarnason er at vi må beskytte oss angrep fra innsiden ved å lære av ISP'ene (Internet Service Provider) som lenge har tenkt indre og ytre sikkerhet. De vet aldri hvem de har som kunder på innsiden og må beskytte seg deretter. I tillegg er det viktig at man alltid sørger for å ha sikkerhetsoppdaterte IoT-enheter .

Popping a Smart Gun

Plore

Smart Guns eller smartvåpen, er våpen hvor man må ha en autentisering før man får lov til å fyre av skudd. Foreløpig er det ikke så stort utvalg av slike våpen, men tyske Armatix har laget en smartpistol; Armatix iP1.

|

| Tyske Armatix iP1 |

For å sikre våpenet må man alltid ha på seg et armbåndsur i opptil 25 cm avstand fra pistolen, før den fungerer. Autentisering mellom smartklokke og pistol skjer med radiosignaler i 900 MHz-båndet.

|

| Kommunikasjon mellom smartklokke og smart gun. |

Dette ble utfordret av Plore som testet tre scenarier for hvordan han kunne omgå begrensningene:

1. Lage interferens slik at pistolen ikke fungerer med smartklokke.

2. Jamme radiosignalene med en sender slik at pistolen kan skyte uten smartklokken.

3. Fyre av skudd uten klokke eller radiosignal, men kun med en kraftig magnet holdt inntil pistolen.

|

| Handshake |

Plore beskrev i detalj hvordan han kom frem til de forskjellige løsningene. Han sa han hadde hatt litt moralske skrupler med å gå ut med sine funn offentlig, men mente det var bedre at svakhetene var kjent slik at ingen med f.eks. med barn i nærheten tror et slikt våpen er 100% trygt.

|

| CNN publiserte nyheten da den ble kjent under DEFCON. |

Hackeren Plore er elektroingeniør og softwareutvikler bosatt i USA. På tidligere DEFCON har han vist hvordan man kan bryte opp elektroniske høysikkerhetslåser på safer, uten koden. Hans fulle navn ble ikke avslørt.....

Aftermath:

Da jeg senere den kvelden tok en øl med en trivelig kar fra Alabama, diskuterte vi hensikten med smart guns. Min venn med bred sørstatsaksent mente at slike våpen bare er noe tull. Like dumt som våpenskap, mente ham. "Har dere våpenskap i Norge?" spurte han meg. "Ja, og innlåsning er påbudt for alle med våpen hjemme" forklarte jeg. "Hvordan i allverden klarer dere da å beskytte dere mot ulovlige inntrengere i eget hjem? Låse opp skapet når en skurk står i soverommet?" lurte mannen fra Alabama.

Second Amendment og retten til å bære våpen står utrolig sterkt for mange i USA og jeg tror det er lite smart guns og våpenskap får endret på det, dessverre.

Tracking Spies In The Skies

Jason Hernandez, Sam Richards og Jerod Macdonald-Evoy

Politi, Tollvesen og Militære har i lang tid brukt fly for overvåking og støtte til operasjoner i USA (og sikkert også Europa), men dagens teknologi har økt stryken og rekkevidden til disse flyene dramatisk. Irak-krigen sammen med andre internasjonale konflikter har frembrakt overvåkingsteknologi som nå er tilgjengelig for amerikansk politi til bruk innenlands i USA. I mange år har FBI og DEA (Drug Enforcement Administration) brukt disse kraftige utstyrte flyene i hemmelighet før det i 2015 ble kjent for almenheten. Hernandez, Richards og Macdonald-Evoy som er journalister med teknisk bakgrunn har gjort en grundig analyse av hvor utbredt denne virksomheten er i dag, basert på åpne tilgjengelige kilder. De delte denne kunnskapen med tilhørerne og kom med tips til hvordan man selv kan sette opp utstyr for å overvåke denne typen flytrafikk. Det problematiske med denne overvåkningen er at det favner veldig bredt og fanger opp masse kommunikasjon fra lovlydige amerikanske borgere uten at det foreligger noen rettsavgjørelse på at tilfeldig uskyldige borgere også kan overvåkes.

Herrene Hernandez, Richards og Macdonald-Evoy.

Eksempel på hvilke voldsomme ressurser moderne krigsdroner har i overvåking .

Utrustning i mindre fly.

Typer fly som bruker av FBI og DEA

Tips til hvordan journalistene finner frem til flyene.

Flere tips!

Alt dette utstyret var til salgs på DEF CON messen!

Enda flere tips for flighttrackers/flightspotters!

Aftermath:

I London på vei hjem fra Vegas tenkte jeg at dette må jeg sjekke ut. Hvor vanlig er det at man ser slike fly sirkle over byer og tettsteder? Jeg dro opp FlightRadar24 og begynte å lete etter mistenkelig aktivitet. Ganske raskt fant jeg dette flyet:

Oppførsel skremmende lik beskrivelsen til Hernandez, Richards og Macdonald-Evoy,

bortsett fra at det flyr litt for høyt, 24000ft og startet i Antwerpen.

Jeg skal sende over bildet og høre hva de tror. Antakelig er jeg bare paranoid.

"Eller var det en drøm

La oss håpe det

Kanskje var det en drøm

Vi får vente og se"

(Jokke)

A Picture is Worth a Thousand Words, Literally: Deep Neural Networks for Social Stego

Philip Tully og Michael T. Raggo

Bilder, video, lydfiler og annen digital media er en enkelt og uttrykksfull måte å kommunisere i sosiale media, men slike filer inneholder også rikelig med skjult informasjon. En JPEG kan skjule lyssky data fordi de er robuste til små pixel og metadata endringer uten an dette er synlig for mottakerne. Å sende en skjult melding blant millioner av bilder som daglig postes er fullt mulig. Tully og Raggo har sett på hvordan steganografi (det å skjule noe blant annen data) kan automatiseres og hvordan den kan overvåkes. De har også gjort gode tester av kjente SoMe-tjenester vasker bilder ved opp og nedlasting. De jobber videre med test av lyd og videofiler.

Eksempel på mengden data som lastes opp til kjente SoMe.

Test av hvilke steder skjult data vaskes bort eller følger fil videre.

Plan for videre testing.

Jason Hernandez, Sam Richards og Jerod Macdonald-Evoy

Politi, Tollvesen og Militære har i lang tid brukt fly for overvåking og støtte til operasjoner i USA (og sikkert også Europa), men dagens teknologi har økt stryken og rekkevidden til disse flyene dramatisk. Irak-krigen sammen med andre internasjonale konflikter har frembrakt overvåkingsteknologi som nå er tilgjengelig for amerikansk politi til bruk innenlands i USA. I mange år har FBI og DEA (Drug Enforcement Administration) brukt disse kraftige utstyrte flyene i hemmelighet før det i 2015 ble kjent for almenheten. Hernandez, Richards og Macdonald-Evoy som er journalister med teknisk bakgrunn har gjort en grundig analyse av hvor utbredt denne virksomheten er i dag, basert på åpne tilgjengelige kilder. De delte denne kunnskapen med tilhørerne og kom med tips til hvordan man selv kan sette opp utstyr for å overvåke denne typen flytrafikk. Det problematiske med denne overvåkningen er at det favner veldig bredt og fanger opp masse kommunikasjon fra lovlydige amerikanske borgere uten at det foreligger noen rettsavgjørelse på at tilfeldig uskyldige borgere også kan overvåkes.

| Herrene Hernandez, Richards og Macdonald-Evoy. |

| Eksempel på hvilke voldsomme ressurser moderne krigsdroner har i overvåking . |

| Utrustning i mindre fly. |

| Typer fly som bruker av FBI og DEA |

| Tips til hvordan journalistene finner frem til flyene. |

| Flere tips! |

| Alt dette utstyret var til salgs på DEF CON messen! |

| Enda flere tips for flighttrackers/flightspotters! |

Aftermath:

I London på vei hjem fra Vegas tenkte jeg at dette må jeg sjekke ut. Hvor vanlig er det at man ser slike fly sirkle over byer og tettsteder? Jeg dro opp FlightRadar24 og begynte å lete etter mistenkelig aktivitet. Ganske raskt fant jeg dette flyet:

| Oppførsel skremmende lik beskrivelsen til Hernandez, Richards og Macdonald-Evoy, bortsett fra at det flyr litt for høyt, 24000ft og startet i Antwerpen. |

| Jeg skal sende over bildet og høre hva de tror. Antakelig er jeg bare paranoid. |

"Eller var det en drøm

La oss håpe det

Kanskje var det en drøm

Vi får vente og se"

(Jokke)

A Picture is Worth a Thousand Words, Literally: Deep Neural Networks for Social Stego

Philip Tully og Michael T. Raggo

Bilder, video, lydfiler og annen digital media er en enkelt og uttrykksfull måte å kommunisere i sosiale media, men slike filer inneholder også rikelig med skjult informasjon. En JPEG kan skjule lyssky data fordi de er robuste til små pixel og metadata endringer uten an dette er synlig for mottakerne. Å sende en skjult melding blant millioner av bilder som daglig postes er fullt mulig. Tully og Raggo har sett på hvordan steganografi (det å skjule noe blant annen data) kan automatiseres og hvordan den kan overvåkes. De har også gjort gode tester av kjente SoMe-tjenester vasker bilder ved opp og nedlasting. De jobber videre med test av lyd og videofiler.

|

| Eksempel på mengden data som lastes opp til kjente SoMe. |

|

| Test av hvilke steder skjult data vaskes bort eller følger fil videre. |

|

| Plan for videre testing. |

Bridging the Gap between D.C. and DEF CON

James Langevin og Will Hurd

Kongressrepresentantene Jim Langevin (Dem) og William Hurd (Rep) stilte sammen med en av grunnleggerne av DEF CON, Joshua Corman til debatt. Dette viser den nye trenden hvor begge parter ser nytten av hverandre. Eller som tidligere forsvarsminister Ash Carter sa det:

"Hack the Pentagon! We know that state-sponsored actors and black-hat hackers want to challenge and exploit our networks. We know that. What we didn't fully appreciate before this pilot was how many white-hat hackers there are who want to make a difference, who want to help keep our people and our nation safer."

|

| Hurd, Langevin og Corman |

|

| "Hva motiverer dere?" spurte Corman kongressrepresentantene. |

|

| Kritisk mangel på IT-sikkerhet i helsevesenet var noe Hurd og Langevin trakk frem som en stor utfordring fremover. |

VILLAGES

Det er også mye annen underholdning i tillegg til alle hovedforedragene.Mange faggrupper har sine egne områder såkalt Villages, som for eksempel Social Engineering Village som hadde en konkurranse hvor 16 frivillig utvalgte etter tur skulle dirke seg ut av håndjern og fotlenke, deretter bryte opp avanserte låser, for så til slutt finne utveien gjennom usynlige lasersperringer uten at alarmen gikk. Alt i ren Houdini/Mission Impossible/Jason Bourne stil, mens hele salen satt og så på. Første deltaker raste gjennom løypen på imponerende tid og hadde nesten ingen problemer med oppgavene. Da han ble spurt om hvordan han klarte dette helt uten trening svarte han: "Jeg har trening!" Det ble stille i salen.

Det er også mye annen underholdning i tillegg til alle hovedforedragene.Mange faggrupper har sine egne områder såkalt Villages, som for eksempel Social Engineering Village som hadde en konkurranse hvor 16 frivillig utvalgte etter tur skulle dirke seg ut av håndjern og fotlenke, deretter bryte opp avanserte låser, for så til slutt finne utveien gjennom usynlige lasersperringer uten at alarmen gikk. Alt i ren Houdini/Mission Impossible/Jason Bourne stil, mens hele salen satt og så på. Første deltaker raste gjennom løypen på imponerende tid og hadde nesten ingen problemer med oppgavene. Da han ble spurt om hvordan han klarte dette helt uten trening svarte han: "Jeg har trening!" Det ble stille i salen.

The Feds, NSA, FBI er også tilstede på DEFCON synlig og sikkert også usynlig. Under seansen "Meet The Feds" får man anledning til å stille direkte spørsmål til representantene fra myndighetene.

|

| Fra utbryterkonkurransen. |

I år var det disse "villages" som hadde egne foredrag, konkurranser og fester:

- BioHacking Village

- Car Hacking Village

- Crypto and Privacy Village

- Hardware hacking Village

- ICS (Industrial Control System) Village

- IoT (Internet of things) Village

- Lockpick Village

- Packet Hacking Village

- Recon Village

- Rootz / Kidz Village

- Social Engineering Village

- Voting Village

- WiFi Village

|

| En klar advarsel! |

|

| Voting Village |

|

| Stor interesse fra presse i Voting Village. Kanskje ikke så rart når man tenker all uro rundt valgresultatene i USA. |

|

| En typisk amerikansk valgstemmemaskin, som sammen med 12 andre modeller ble hacket og fikk resultatene manipulert på DEFCON 25. |

|

| Hardware Hacking Village |

|

| Det lå en eim av loddetinn i hele salen. |

|

| Lockpicking Village |

|

| Kurs for låsesmed? |

|

Car Hacking er et eksempel på at bilbransjen

samarbeider tett med hackermiljøet. De har forstått

at det er i bransjens interesse å få avdekket svakheter

så tidlig som mulig.

|

|

|

| IoT Village - spesielt videoprojektorer var det mange som prøvde å ta kontroll over gjennom bakdører. |

|

| Representanter for produsenter av IoT-utstyr stiller til samtale om hvordan man best kan lage sikre produkter i fremtiden. |

|

| Packet Hacking Village |

|

| Konkurransedeltakere jobber på spreng for å løse oppgavene i Packet Hacking Village. |

|

| Noen hint. |

Kids / Rootz Village rekrutterer de yngste deltakerne. Det er her fremtidens eksperter oppholder seg. Selv slapp jeg ikke inn,; "Kids Only. No Adults Without Kid Supervision".

SKYTALKS

En frittstående gruppe, uavhengig av DEF CON, som kaller seg Skytalks har også sitt område på konferansen. Skytalks er veldig populært, det er få plasser og vanskelig å få plass. Lange køer til alle foredrag. Som nybegynner tok det litt tid før jeg ble oppmerksom på denne gjengen. Jeg hadde sett de lange køene, men prioriterte ikke mer kø hvis jeg kunne slippe.

Grunnen til populariteten er diskresjon og hemmelighold. I motsetning til alt annet på DEF CON er det under Skytalks STRENGT FORBUDT med foto, lyd eller videoopptak. Da jeg deltok gikk det ca. 8 personer frem og tilbake i salen for å sjekke at ingen hadde mobilen e.l. fremme. Og ryktene fortalte meg at vaktene knuste en telefon de oppdaget torsdag, for å statuere et eksempel (eller er det bare en god historie). Det er under Skytalks de siste og ukjente sårbarhetene kan avsløres og foredragsholderne løper stor risiko ved å røpe det de vet. Skytalk oppstod etter en episode på en av de første DEF CON for 10 år siden. En medarbeider hos Cisco kjente til en alvorlig sårbarhet hos deres produkter og ville dele dette med likesinnede på DEF CON. Cisco var ikke enige og ga klar beskjed om han ville miste jobben og bli saksøkt om han sa et eneste ord om saken. Han skal ha valgt å følge sin samvittighet og fortalte om dette på hackernes møteplass. Cisco holdt ord og ga fyren sparken. Han ble visstnok også arrestert.

Etter dette oppstod Skytalks, et sted der man kan røpe slike hemmeligheter til fellesskapet beste (eller verste). Cisco har nok endret seg og hadde masse deltakere under årets konferanse. Tror faktisk også jeg så logoen deres i sponsorsammenheng.

Om leserne lurer på hva foredraget jeg fulgte handlet om; "Sorry folks, that's classified" !

MESSE

Utstillingsområde hvor man kan kjøpe det man trenger av verktøy, arbeidstøy (t-skjorter) eller noe faglektyre, var også godt besøkt. To universitet hadde også stilt seg opp for å rekruttere nye studenter til IT-sikkerhetsstudier .

|

| Nye låser til hytta? |

|

| Antenne for å låne naboens nett. |

|

| Ikke bare Bad Guys. Det finnes også veldedighet blant hackere. Hackers For Charity tilbyr IT-opplæring og utstyr til fattige deler av verden. |

|

| Julegaver? |

|

| Bokhandleren i Las Vegas |

|

| Bøker |

|

| Dirker - bør vel kanskje ikke ha for mye av dette med i kofferten hjem? |

|

| Legg inn bestilling hvis jeg skal handle med noe hjem! |

|

| Tror også denne finnes som nettbutikk. |

|

| $ 999,- + Nevada Tax og man har det man trenger! |

|

| T-Skjortene fra årets konferanse var ekstremt populære, faktisk så populære at da jeg skulle handle var det bare str. XS igjen...... |

DEF CON Movie Night

Kinokvelder/natt er også et fint tilbud hvis du roe deg helt ned. Visningene er på Caesars Palace og i samme lokaler som resten av arrangementet. Jeg så et par, tre filmer, men overlater analysene til Filmpolitiet. Dette foregikk rimelig sent på kvelden med øl-servering under fremvisning, så jeg hadde litt problemer med å holde meg våken.

Tema var uansett hacking og datasikkerhet. Nyere fiksjon, dokumentarer og gode gamle "Sneakers" med Robert Redford, Dan Aykroyd og Ben Kingsley fra 1992.

Fagkonsulenten for filmen John Strauchs (også en gammel CIA-mann), svarte på spørsmål fra publikum etter filmen. Det var forresten alltid spørsmålsrunde til filmskaperne, skuespillerne eller andre delaktige som stilte i panelet etter alle fremvisningene.

Kinokvelder/natt er også et fint tilbud hvis du roe deg helt ned. Visningene er på Caesars Palace og i samme lokaler som resten av arrangementet. Jeg så et par, tre filmer, men overlater analysene til Filmpolitiet. Dette foregikk rimelig sent på kvelden med øl-servering under fremvisning, så jeg hadde litt problemer med å holde meg våken.

Tema var uansett hacking og datasikkerhet. Nyere fiksjon, dokumentarer og gode gamle "Sneakers" med Robert Redford, Dan Aykroyd og Ben Kingsley fra 1992.

Fagkonsulenten for filmen John Strauchs (også en gammel CIA-mann), svarte på spørsmål fra publikum etter filmen. Det var forresten alltid spørsmålsrunde til filmskaperne, skuespillerne eller andre delaktige som stilte i panelet etter alle fremvisningene.

Fest

|

| Nirvana coverband i avd. Skytalks etter stengetid. Samme rigide adgangssystem med lange køer, akkurat som på dagtid. Merkelig, så bra var ikke bandet! |

|

| Las Vegas, altså... |

|

| Night fever Las Vegas |

|

| Analoge spill for avkobling er fortsatt veldig populært! |

|

| ...festen er ikke over det er kake igjen.... |

Litt mer Aftermath:

|

Det er forøvrig veldig varmt i Vegas, ligger på rundt 40 grader midt på dagen. |

Jeg beklager den rufsete kvaliteten på mange bilder, men jeg var rett og slett ikke mann til å få bedre bilder når jeg satt på rad 50 eller mer (i en sal med mer enn 2000 mennesker) og kjørte full zoom. Brukte mye mitt kjære Canon G7X fordi det lager minimalt med støy når jeg tar bilder. Speilrefleks smeller og skramler så mye at det blir pinlig i en slik setting, dessverre.