Fjorårets DEF CON var så vellykket at jeg tar en tur over dammen også i år. Ikke lenger førstereisgutt og med litt mindre nerver for å bli hacket opp i stry, merket jeg at jeg har vokst siden i fjor. Vokst har også DEF CON. Med over 22000 deltakere i fjor ble det trangt og mye kø på Caesars Palace i Las Vegas. Dette har konferansen tatt konsevensen av og nå utvidet med hotellene over gaten, de kjente Flamingo og Linq. Fordelen er at det blir mer rom, men vi mister litt fordelen av å ha alt under ett tak. Blir enda mer vandring for oss som prøver å få med oss alt, noe som for øvrig er komplett umulig. Bare å krysse gaten fra Flamingo tilbake til Caesars tar minst 20 minutter og man må legge inn mye buffer mellom foredragene. Parallelle «tracks», enda flere «villages» og større geografisk spredning gjør at redningen må bli YouTube i etterkant også etter årets tur. Nytt av året er også at jeg har fått lurt med kollega Ronny. Hans opplevelser kan dere følge her: http://villmink.blogspot.com/

101 Track

ThinSIM-based Attacks on

Mobile Money Systems

Rowan Phipps

Mobiletelefonbaserte lommebøker blir stadig mer utbredt i

mange steder i Asia og Afrika. Det flyttes daglig over 8 milliarder kroner mellom mer

enn 690 millioner brukere. mPesa er en tjeneste som alene har en årlig

cashflow på over 24 milliarder kroner. Filipinene har GCash, Paksistan har

easyPaisa og mange flere eksisterer i de ulike markedene. Som følge av denne

veksten leveres det mobilløsninger med såkalte ThinSIMS. Det er små SIM kort

«add-ons» for å unngå å drifte egne mobilnett. Phipps forklarte hvordan

sikkerheten ved bruk av ThinSIMs ikke er ivaretatt bl.a annet på grunn av gamle

telekomstandarder. Han forklarte hvordan

ThinSIM fungerer, angrep kan utføres og penger kan stjeles. Ikke helt relevant

for norske forhold, men interessant allikevel.

SKYTALK

Story Time -Biggest ITSec

fuck-ups I’ve seen over the past 25 years.

Uncle G.

Endelig var vi ordentlig i gang. Vi kravlet oss opp tidlig og rakk akkurat de siste av de nøyaktig 353 plassene til årets første Skytalk som forsvant 08:40, 40 minutter før showet startet. Alltid populært og fortsatt No photo, No recording! Den mystiske Uncle G fra Canada presenterte: «The Biggest Fuckups I’ve seen in the past 25 years» og la ut om de største IT-sec tabbene han hadde opplevd i hele sin 25 år lange karriere innen IT-sikkerhet. Han sparte ingen, heller ikke seg selv og brettet ut både personer samt kjente firmanavn. Siden Skytalks er et lukket forum med strengt lyd og foto forbud (det er vakter som går mellom seteradene for å sjekke at ingen har mobilen fremme), kan vi dessverre ikke røpe mer fra dette foredraget. Sorry folks!

Endelig var vi ordentlig i gang. Vi kravlet oss opp tidlig og rakk akkurat de siste av de nøyaktig 353 plassene til årets første Skytalk som forsvant 08:40, 40 minutter før showet startet. Alltid populært og fortsatt No photo, No recording! Den mystiske Uncle G fra Canada presenterte: «The Biggest Fuckups I’ve seen in the past 25 years» og la ut om de største IT-sec tabbene han hadde opplevd i hele sin 25 år lange karriere innen IT-sikkerhet. Han sparte ingen, heller ikke seg selv og brettet ut både personer samt kjente firmanavn. Siden Skytalks er et lukket forum med strengt lyd og foto forbud (det er vakter som går mellom seteradene for å sjekke at ingen har mobilen fremme), kan vi dessverre ikke røpe mer fra dette foredraget. Sorry folks!

Crypto & Privacy Village

Cryptography, Codes and

Secret Writing: An introduction to secret Communications

Tess Schrodinger

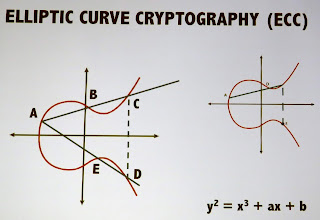

En grunnleggende gjennomgang av Kryptografi, Chifer og historien tilbake til gamle Egypt.

|

| Tess Schrodinger, bred bakgrunn med studier i både sosiologi, IT og som etterforsker i politiet. |

En grunnleggende gjennomgang av Kryptografi, Chifer og historien tilbake til gamle Egypt.

Meget pedagogisk presentasjon med oppgaver og uløste gåter.

Målet var at vi etter denne forelesningen skulle kunne

forklare forskjellen på Elliptisk og Kvantum kryptografi over en øl i baren og

det tror jeg vi klarte, sånn mer eller mindre.

Veldig kort fortalt, Eliptisk Krypto bygger på matematikk, mens Kvantekrypto tar utgangspunkt i fysikk.

Forklaringen holder vel ikke helt til eksamen, men overlater til leseren å selv grave dypere in materien.

Foredragsholder Schrodinger skal selv straks i gang med en PhD om Kvantekrypto, så det er sikkert bare å ta kontakt hvis man er interessert i emne.

Veldig kort fortalt, Eliptisk Krypto bygger på matematikk, mens Kvantekrypto tar utgangspunkt i fysikk.

Forklaringen holder vel ikke helt til eksamen, men overlater til leseren å selv grave dypere in materien.

Foredragsholder Schrodinger skal selv straks i gang med en PhD om Kvantekrypto, så det er sikkert bare å ta kontakt hvis man er interessert i emne.

|

| Schrodinger er en dyktig foreleser og pedagog. |

IOT Village

Internet of Laws: Navigating

to IoT Hacking Legal Landscape

Amit Elazari og

En gjennomgang av juridiske fallgruver ved IoT hacking. Amit Elazari som studerer juss ved UC Berkeley

og Jamie Williams fra EFF Electronic Frontiers Foundation har fordypet seg i hvor grensene går for hva man kan tillate seg av IoT hacking selv om man mener det er i det godes tjeneste og best at allmenheten får kjenskap til svakhetene.

En gjennomgang av juridiske fallgruver ved IoT hacking. Amit Elazari som studerer juss ved UC Berkeley

og Jamie Williams fra EFF Electronic Frontiers Foundation har fordypet seg i hvor grensene går for hva man kan tillate seg av IoT hacking selv om man mener det er i det godes tjeneste og best at allmenheten får kjenskap til svakhetene.

|

| tv. Jamie Williams fra EFF og Amit Elazari |

IOT Village

The Sound of a Targeted Attack: Attacking IoT Speakers.

Stephen Hilt

Salget av trådløse høyttalere har eksplodert og kjente

merker som Sonos og Bose dominerer markedet. Hilt avslørte alle svakhetene

disse IoT høyttalerne har når de kobles til nett og hvor lett det er å både

spotte plassering og hente ut personlig informasjon for en angriper. Det bli da også mulig for en angriper å spille av lyd på andres enheter. Vi oppfordrer leserne til å utforske Shodan på https://www.shodan.io/ . Her kan man hente ut mye informasjon om IoT enheter og plassering over hele verden.

|

| En stakkar som plages med rare lyder fra sin Sonos |

|

| SHODAN, The search engine for Internet Of Things |

|

| Eksempel på søk i SHODAN |

|

Recon Village

I fought the law and law

lost

Mauro Caseres

I mange runder over flere år har Argentinsk politi og sikkerhetsstyrker blitt hacket og store mengder meget fortrolig informasjon har blitt lekket. Info om tystere, vitner, politfolks familie, bosted, hemmelige telefonnummer osv. har kommet på avveie. Caseres fortalte hvordan dette kunne skje i et arrogant, toppstyrt og delvis korrupt Argentinsk justisvesen og hva som var bakgrunnen.

I mange runder over flere år har Argentinsk politi og sikkerhetsstyrker blitt hacket og store mengder meget fortrolig informasjon har blitt lekket. Info om tystere, vitner, politfolks familie, bosted, hemmelige telefonnummer osv. har kommet på avveie. Caseres fortalte hvordan dette kunne skje i et arrogant, toppstyrt og delvis korrupt Argentinsk justisvesen og hva som var bakgrunnen.

Hackerne er fortsatt ukjent og det er ikke utenkelig at det

står fremmende land eller organisasjoner bak hackingen.

|

| Mauro Caseres |

SKYTALK

What happened behind the

closed doors at MS

Den meget artige Dimitri fra Nederland fortalte hvordan han i år

2000 oppdaget et sikkerhetshull på Microsoft IIS server. Han utnyttet dette og

fikk tilgang til bl.a Windows Update Serverne. Bruddet ble rapportert til

Microsoft og vi fikk hele historien om hva som hendte videre. Kan dessverre

ikke deles i denne bloggen med respekt for Skytalks fortrolighetsregime. Sorry folks, again, that’s

classified!

CAAD village

Targeted Adversarial

Examples for Black Box Audio Systems

Tema ASR Automatic Speech Recongnition og hvordan endre tekstutskrift

ved å modulere inn signal som ikke er hørbart for mennesker på opptaket. Kvikke

studenter fra UC Berkley, som hadde laget en metode for å endre teksten fra hva

som ble sagt på det opprinnelige opptaket.

Track 3

Ridealong

Adventures-Critical Issues with Police Body Cameras

I USA og flere steder i ellers i verden er alle

politibetjenter utstyrt med et såkalt bodycam eller kamera festet til brystet

på uniformen. Det brukes for bl.a for å sikre bevis ved pågripelser og under

vanlige politioppdrag. En grundig analyse av alle de mest brukte kameraene

viser grunnleggende mangel på sikkerhet. Ukrypterte forbindelser mellom kamera

og base (bil eller stasjon), gamle versjoner av firmware og dårlig håndtering

av minnekort. Ettersom disse opptakene brukes i retten som bevis, ble det av

Mitchell trukket frem hvor katastrofalt dette kunne være for rettsikkerheten. Han

illustrerte hvor lett det kan være å manipulere innholdet eller overvåke live

hva kameraene viser. Usikker på i hvor stor grad dette brukes av norsk politi,

men hvis det tas i bruk er det ganske sikkert de samme kameraene som blir

valgt. Da kan det være på sin plass å trekke denne presentasjonen frem i Norge

også.

101 Track

In Soviet Russia Smartcard

Hacks you

Tyske Seterhenn fortalte lite om Sovjet eller Russland, det

var nok mest ment som en teaser. Han holdt en teknisk presentasjon av hvordan

Smartkort (f.eks bankkort med chip) kan

hackes.

Recon village

1983: I’m born. 2018: I’m

taking on the bad guys.

Briten Roderick har en heftig karriere fra astrofysikstudent

til RAF offiser, rådgiver i den amerikanske kongressen og nå CEO for et engelsk

IT-sikkerhets konsulentfirma. Hun beskrev, I et vanvittig tempo, på bare 20

minutter hvordan hun jobber med å avdekke kriminelle stalkere, traficking, terrorister

og forsikringssvindel bl.a.

Hun trakk stadig frem at hennes suksess utelukkende skyldes

at hun setter personene man jakter på i fokus, ikke nødvendigvis det

IT-tekniske. Hun sa selv at hun ikke har noen for IT utdannelse. Hun hadde

flere case hvor nettopp kombinasjon av research på Facebook, LinkedIn, Twitter

og i offentlige register klarte å avdekke adferdsmønstre som til slutt førte til

at skurkene ble avslørt. Hacking i tradisjonell forstand, med datainnbrudd,

var sjelden nødvendig. De skyldige hadde allerede lagt igjen så mange spor på

nett at det bare var å finne koblingen mellom disse. Hennes store prosjekt nå er

STOP THE TRAFFIK https://www.stopthetraffik.org/, som oppfordret alle til å hjelpe til med og avsløre

kriminelle nettverk som driver med moderne slaveri.

Track 1

80 to 0 in under 5

seconds: Falsifying a medical patient’s vitals

En skremmende fortelling om hvordan McKee og Dr. Nordeck i samarbeid

hadde klart å manipulere signalet av pulsmåling mellom pasient og

observasjonsposten. Vel, pasienten var en pulsgenerator og mottakermaskin var

satt opp i McKees lab. Poenget er at de klarte å avdekke på hvilken måte den proprietære RWHAT-protokollen, som er unik for mye medisinsk utstyr fungerer.

Det viser seg at, den svært dårlig dokumenterte protokollen, setter opp en ukryptert UDP forbindelse mellom måleutstyr og opsrom.

Den tekniske forklaringen var det McKee som stod for mens Dr. Nordeck forklarte hvordan hverdagen og pasientens sikkerhet kan bli påvirket av dette. Legene baserer sine vurderinger om medisinsk behandling på måleresultater av puls, blodtrykk osv. Det ble beskrevet senario hvor en «man in the middle» manipulerer f.eks. pulsmålinger. Dette kan i verste fall føre til alvorlig feilbehandling av pasienter.

Andre svakheter som ble trukket frem var at dette måleutstyret ofte henger på samme usegmenterte nett som alt annet av datautstyr på mange sykehus. Et eksempel er spillmaskiner på barneavdelinger. Det hjelper heller ikke at vanlig OS er MS XP eller Win 7. De la frem konkrete forslag til hvordan både RWHAT-protokollen og infrastruktur på sykehus kan gjøres betydelig sikrere. En meget god presentasjon hvor både de IT-tekniske og de medisinske utfordringene ble dokumentert. La oss håpe at disse avsløringene kan føre til endringer i USA så vel som i Norge.

|

| McKee stusset over diffuse uttrykket "Among other things..." i en teknisk beskrivelse. |

Det viser seg at, den svært dårlig dokumenterte protokollen, setter opp en ukryptert UDP forbindelse mellom måleutstyr og opsrom.

Den tekniske forklaringen var det McKee som stod for mens Dr. Nordeck forklarte hvordan hverdagen og pasientens sikkerhet kan bli påvirket av dette. Legene baserer sine vurderinger om medisinsk behandling på måleresultater av puls, blodtrykk osv. Det ble beskrevet senario hvor en «man in the middle» manipulerer f.eks. pulsmålinger. Dette kan i verste fall føre til alvorlig feilbehandling av pasienter.

|

| Dr. Nordeck |

|

| Regler for medisinsk handling hvis pulsmåling avviker fra normalen over tid. |

|

| Pulsgenerator økte pulsen til 180. |

|

| Og så tilbake til hvilepuls på 80. |

Andre svakheter som ble trukket frem var at dette måleutstyret ofte henger på samme usegmenterte nett som alt annet av datautstyr på mange sykehus. Et eksempel er spillmaskiner på barneavdelinger. Det hjelper heller ikke at vanlig OS er MS XP eller Win 7. De la frem konkrete forslag til hvordan både RWHAT-protokollen og infrastruktur på sykehus kan gjøres betydelig sikrere. En meget god presentasjon hvor både de IT-tekniske og de medisinske utfordringene ble dokumentert. La oss håpe at disse avsløringene kan føre til endringer i USA så vel som i Norge.

|

| Forslag til forbedringer som kan gjøre utstyret sikrere. |

|

| Andre betraktninger som gjør at alt ikke bare er Doom and Gloome. |

|

| Douglas McKee til venstre og Dr. |

Les mer om hva de avdekket her: https://securingtomorrow.mcafee.com/mcafee-labs/80-to-0-in-under-5-seconds-falsifying-a-medical-patients-vitals/

THREAT POST skrev dette om saken: https://threatpost.com/def-con-2018-hacking-medical-protocols-to-change-vital-signs/134967/

101 Track

Searching for the Light:

Adventures with OpticalSpy

Joe Grand

Grand er Reodor Felgen bak open source prosjektet OpticSpy. Det er en hardwaremodul, bygget av ham selv, som innsamler, forsterker og konverterer optiske signaler fra synlig eller infrarødt lys til digitalt signal som kan bli forstått av en computer. Han demonstrerte i praksis hvordan dette fungerer og modulerte inn signal i lamper på laptop eller router og vi fikk se skjulte meldinger dukke opp på skjermen. Imponerende!

|

| Den energiske Joe Grand var en inspirerende foreleser. |

|

| OpticSpy, bygget av Grand |

|

| Fra en demo med laser og hjelper fra publikum. |

|

| Her henter han ut info fra blinkende lys på en hjemmerouter.... |

|

| ..og her fra en Samsung fjernkontroll. |

|

| Han fant også mulighet for å hente ut info fra lysmåleren på en iPhone6, men fikk ikke noe meningsfult signal. |

|

| Ideer til videre arbeid som oppfordret salen til å ta tak i. |

|

| Interessant? Sjekk ut mer på disse sidene. |

101 Track

Breaking Smart Speakers:

We are listening to You.

Qian Wenxiang, Wu HuiYu

I løpet av de siste to årene har Smart Høyttalere blitt de mest solgte og populære IoT (internet of things) enhetene. Amazon, Goolge og Apple er kjente men også kinesisisk produkter er på markedet.

De gjenkjenner naturlig tale, har chat, musikkavspilling, Iot enhetskontroll, shopping osv. Men ettersom dette blir stadig vanligere i vanlige hjem har det vært stilt mange spørsmål om IT-sikkerheten. Frykten er at høyttalerne kan lekke personlig informasjon og dette foredraget viser at bekymringene i aller høyeste grad bør tas på alvor. I denne presentasjonen av kineserene Wenxiang og HuiYu ble svakheter utnyttet for å ta kontroll på de vanligste modellene, dvs. en modell var kinesisk og kunne bare forstå kinesisk. Den var dog allerede solgt i noen millioner eksemplarer i Kina. I en av demoene (som var gjort på tape og ikke live i salen) var det nettopp skjult avlytting de klarte å oppnå. En av demoene innebar modulering av chipen, med demo av hvordan man lodder den av og på igjen etter at hacket er utført. Litt i drøyeste laget tenker vi, for det innebærer jo faktisk fysisk tilgang til enheten i minst en times tid for å fullføre jobben. Veldig aktuelt og interessant, men litt vrient å forstå foreleserne fordi de snakket engelsk med sterkt innslag av kinesisk aksent.

|

| I kjent tradisjon må alle førstegangstalere ta seg en velkomstdram. |

|

| Hiahh, klar for foredrag! |

|

| Xiaomi AI SPeaker er den kinesiske modellen som selger godt i Kina |

|

| Svakhetene er rapportert til Xiaomi (som ga $25.000 som takk for hjelpen) og Amazon. |

101 Track

Trouble in the tubes: How internet routing security break down and how you can do it at home.

Lane Broadbent

En rask oppfriskning av hvordan internet fungere er alltid greit å få med seg og Broadbent tegnet og forklarte dette som en introduksjon til hovedpoenget: den sårbare hjemmeruouteren som de fleste bruker for å aksessere internet. Han satte opp Mininet for å illusterte hvordan f.eks. DoS fungerer.

En rask oppfriskning av hvordan internet fungere er alltid greit å få med seg og Broadbent tegnet og forklarte dette som en introduksjon til hovedpoenget: den sårbare hjemmeruouteren som de fleste bruker for å aksessere internet. Han satte opp Mininet for å illusterte hvordan f.eks. DoS fungerer.

|

| Åpningsritualet |

|

| Et eksempel på dagsaktuelle trussler . |

|

| Tittelen på foredraget var hentet fra Senator Stevens som hadde blitt bedt om å beskrive hvordan internet fungerer. Han svarte: "...It's a series of tubes". |

Track 1

NSA Talks Cybersecurity

Rob Joyce

Som nevnt var det mye folk i år også og noen foredrag var mer populære enn andre.

En presentasjon vi faktisk dessverre gikk glipp av var Rob Joyce som med 29 års fartstid fra NSA som skulle snakke i en av de store salene med plass til bortimot 3000 mennesker. Vi stod i lang kø og tenkte det ville gå greit å få plass, men der tok vi feil, vi slapp ikke inn. Må ha vært minst 4000 mennesker som ville se dette. Men, vi fortviler ikke, allerede nå ligger foredraget ute på YouTube.

Så for de som også er interessert, snurr film: https://www.youtube.com/watch?v=gmgV4r25XxA

Her en kommentar fra DARK READING: https://www.darkreading.com/threat-intelligence/nsa-brings-nation-state-details-to-def-con/d/d-id/1332533

Her en kommentar fra DARK READING: https://www.darkreading.com/threat-intelligence/nsa-brings-nation-state-details-to-def-con/d/d-id/1332533

Social Engineer Village

Mr. Sinatra Will Hack You Now

Neil Fallon

|

| Neil Fallon |

Kollega Ronny dumpet over et foredrag om musikk og dens "hacking" av mennesker, holdt av ingen ringere enn Neil Fallon fra Clutch. Morsomt foredrag med historier fra clutch sine konserter og turneer, historiske annekdoter, og annet snacks. Fallon viste til og med bilde av Ronny på storskjermen. Riktignok sammen med 25000 andre på sweden rock, men greit for ham 😀

|

| Sweden Rock 2018 |

|

| Kollega på DEF CON |

|

| Små innslag av karneval på DEF CON...... |

|

| ....og enkelte som søker større oppmerksomhet. |

Litt om årets villages

Det er i år en dobling av antall villages, som altså er mindre grupper som samles og rendyrker sine spesialiteter. De kjører egne konkurranser, foredrag og fester parallelt med de offisielle presentasjonene i store salene til 101 Track, Track 1, 2 og 3. Veldig mye interessant å gripe fatt i under årets program, men dessverre så mye bra som overlapper hverandre i tid slik at det er umulig å rekke over alt man ønsker seg. Lange køer blir det også til de mange mindre rommene. Noe fikk vi allikevel med oss. Her følger en oversikt med forklaring på hva de ulike villages sysler med:

Internet of Things (IoT)

Alle dippeduttene vi omgir oss med, IP-lyspærer,

WiFI-kontrollerbare tørketromler, strømmålere, smart-TV, fremvisere og all annen

hyllevare fra Elkjøp og Power som vi ukritisk kobler på nettet. Her er det bare

å hive seg med og under kyndig veiledning fra eksperter og hacke løs på alt vi

kobler til nett. I fjor klarte IoT-village å avdekke over 200 kritiske

sikkerhetssvakheter på IoT enheter.

Crypto and Privacy

Stikkord: Kryptografering, Privacy, Krypto games og puzzelz.

For ferskinger har de Crypto Talks for beginners.

Wireless

SDR Software Define Radios er hot tema her. Informasjonssikkerhet,

WiFi og radiokomunikasjon er den store hobby.

Biohacking

Medisinindustrien med Bioteknologi har lenge levd sitt eget

liv isolert i laboratorium.

Her tar de tak i alle kjente og potensielle svakheter og løfter dem frem i lyset. Ville du gått med en pacemaker som andre kunne ta kontroll over?

R00tz Asylum

Barn og ungdomsavdelingen. Smarte kids før frie tøyler og

hjelp til å hacke løs!

Hardware Hacking

For dem med sans for loddebolten. I år er det utvidet med en

egen Soldering Skills village.

Lockpicking

For alle de som drømte om å bli låsesmed. Lær deg alt om lås

og nøkkelteknologi i løpet av 4 dager.

Motivasjonen er at ettersom software og OS kan sikres stadig

bedre, er det fysisk tilgang som er «nøkkelen» til suksess. Her får man råd og tips

om hvordan sikre eller bryte sikkerheten.

Social Engineering

Gode gamle SE-village, som var en av mine favoritter i fjor,

har vokst jevnt helt siden første gang på DEF CON 18 (2010). Nå er den en av de

større landsbyene under DEF CON. På samme måte som ved Lockpicking, handler det

mer og mer om å oppnå eller sikre seg mot, fysisk tilgang.

Tamper Evident

Holder village for 6. gang på DEF CON. Et, i følge gruppen, undervurdert emne rundt

fysisk sikkerhet.

Det hendler om tilgang, ødeleggelse, reparasjon og

erstatning av data for så senere vurdere autensitet og integritet på innholdet.

Det kan være sjekk av forseglingstape på en konvolutt med en disk eller

minnepinne, forsegling av en bacuptape boks eller mer avansert om skriverblekk

med en unik identifikator er brukt på en utskrift eller ikke (f.eks vitnemål).

Her lærer man hvordan man kan og ikke kan manipulere sikring av data og bevise

om tukling har funnet sted. Rett inn en episode av CSI m.a.o.

Data Duplication

En liten men populær gjeng som tilbyr datakopiering av alt

tilgjnelig software, fordrag, podcaster, dokumentarer og publikasjoner. Lever

inn tomme disker og du får inntil 18TB tilbake. De holder også kurs i data

recovery, disk duplisering, drive forensics, sikker backup, databehandling på

SSD vs HDD.

Et lite IBAS i Las Vegas, altså.

DEAF CON

DEF CON har, tro det eller ei, en meget inkluderende profil.

DEAF CON er en landsby som setter de hørselsskadde og tunghørte i fokus. Med

tanke på det store antallet amerikanske hørselsskadde krigsveteraner er det

kanskje ikke så overaskende.

Voting Machine Hacking

Den mest presseomtalte landsbyen i fjor, da de klarte å

hacke og manipulere resultatet på samtlige av valgstemmetellemaskinene som

brukes ved president og kongressvalg i USA. Saken ble slått stort opp på bl.a.

CNN.

I år er det høstens kongressvalg som er tema og hvordan

avsløre nye svakheter som kan påvirke valgresultatet.

De har 30 forskjellige stemmemaskiner som ligger klare for

hacking. Vi venter i spenning på resultatet.

Recon

Hvordan etterretning og kartlegging danner grunnlaget for

angrep og innbrudd. Åpne kilder er utgangspunktet for mange av de

store sikkerhetsbruddene vi leser om verden over. Tilsynelatende uskyldig

informasjon på avveie kan være det som bygger opp en stor trussel.

Recon dukket opp for første gang under fjorårets DefCON 25

med stor suksess og er i år enda større.

De går i dybden på hvordan man tilegner seg informasjon

gjennom ansattes aktivitet på sosiale medier, offentlig tilgjengelig info,

passordsikkerhetsbrudd, darknet osv. for så å bygge opp et målrettet angret.

Riktig så spennende for de som ser og leser mye krim!

AI

Ettersom AI har hatt stor utvikling det siste året er det nå

også klart for en egen AI village.

Maskinlæring brukes bl.a. i nettverksanalyse og skadeware gjenkjenning,

men dette har åpnet for nye trusselområder og nye angrepsvinkler mot nettopp

disse områdene.

Soldering Skills

Rett og slett en underavdeling av harwarehacing med lodding som spesialitet.

DroneWarz

Drone Hacking er et nytt tilskudd til mylderet av villages.

Høyaktuelt og i alles interesse at svakheter avdekkes så tidlig som mulig.

VX (Chip-Off)

Startet av forskere og white hat hackers i Hong Kong som

jobber for større datasikkerhet. Oppgavene ligger i grenselandet hardware

hacking og lodding. Her er det kurs i å fjerne og re-lodde chiper for å ta

kontroll på bl.a IoT enheter.

Ethics

De etiske utfordringene med informasjonssikkerhet er mange

og nye. I motsetning til juss og medisin er det fortsatt ingen etablerte

regler for hvordan man avdekker og kartlegger svakheter på en etisk forsvarlig

måte. Er Snowden eller WikiLeaks way en etisk farbar vei for fremtiden? Kan

vil basere fremtidig sikkerhetsanalyse på white-hat hackere som gjør velmenende

innbruddsforsøk? Har kan man møtes for å diskutere veien videre.

Laser Cutting

Helt nytt i år. Jobb med laser på forskjellige materialer ;

tre, stein,glass,papir lær, akryl,kork, og printplater og andre materialer.

Rett og slett en liten kunst og håndverksavdling på DEF CON.

Cannabis

Cannabis er legalisert i flere amerikanske stater bl.a

Nevada og også til en viss grad legalt i flere europeiske land. Etterspørselen

etter teknologi som støtter ny lovgivning er økende enten man liker det eller

ikke. Hvordan navigere teknologisk i et turbulent politisk og juridisk

landskap. Hvordan skille kriminelle nettselgere med potensielt farlige produkter

fra legale selgere av medisinsk marihuana.

Interessant tema med tanke på at over 30% av voksne

amerikanere sier de har personlig

kjennskap til mariuana, inkludert tidligere president Bill Clinton (but

he didn’t inhale).

CAAD (Competition on

Adversarial Attacks and Defenses)

Også i AI land. Hvordan manipulere neurale nettverk. Målet

også her er å styrke sikkerhet i systemer med kunstig intelligens.

Blue Team

Gjennomgående på DEF CON er en offensiv tankegang rundt

IT-sikkerhet, man penetrasjonstester, angriper med fokus på å avdekke

menneskelige og tekniske svakheter.

Blue Team village tar på seg den defensive rollen med

utgangspunkt i at «verden er slem og blir ikke bedre». De fokuserer på hvordan

kan vi bygge et godt forsvar?. En på mange måter motsatt tilnærming til dagens

trusler. Et eksempel er å motvirke voldsomme DDoS angrep, når en million PC’er

verden over vil ta deg, hjelper det lite at du kjenner hver enkelt PC`s skadevare.

Man må rett og slett bygge et godt forsvar.

Car Hacking

Bilindustriens ekte venner! Har pentestes og hackes alt som

er mulig på siste bilmodeller. De bilfabrikantene som synes dette er plagsomt

og ubehagelig bør man holde seg langt unna.

Packet Hacking

Partygjengen som snuser, sniffer og manipilerer alt som kan

krype og gå av pakker i en datastrøm. Mørkt lokale med intens musikk og masse

konkurranser. De huser den tradisjonsrike «Wall of Sheep» som er en vennlig

påminnelse til alle som ikke holder orden på sin kryptering.

Industrial Control Systems

Alle de embeddede dippeduttene som syrer alt fra

øltappekraner til bomstasjoner og pakkesystemer på sjokoladefabrikker. Alt kan

hackes , med store konsekvenser!

Skytalks

Sub-konferansen som med stort hemmelighold, ekstreme køer og

svært tørst konferansier avdekker de siste svakheter som offentliggjøres kan.

Nærmere zero day threats kommer man ikke.

Monero/BCOS

Også en forventet nykomling , Penge og Cryptovaluta hacking

village.

Målet skal være å gjøre Blockchainteknologien sikrere.

Tar for gitt at denne er kommet for bli de neste årene også!

Mobile Museum of Vintage Technology

En nostalgitrip tilbake de til de gode enkle gamle dager.

Besøkende får opplæring og øvelse i hvordan seniorene holdt på for 20-30 år siden.

Utstyr tilgjengelig er bl.a:

TI99/4A

Timex Sinclair 1000

Sinclair ZX81

Commodore Amiga

Commodore Vic 20

Commodore 64

Commodore C64

Commodore Pet

Commodore Plus 4

Apple IIe

Apple Newton PDA

Atari 2600 (hundreds of games)

Atari 400

Kaypro ( suitcase portable computer)

Panasonic Sr Partner

Her noen bilder fra siste skrik utstilt på Mobile Musem:

Demo Labs

Vendors

En konferanse må ha Vendors, i hvertfall i USA og akkurat som i fjor var det rundt 30 utstillere som solgte diverse utstyr og hjelpemidler for pentesting, lockpicking, SDR-software defined radios, antenner og universitet som rekrutterer studenter til studier i IT-sikkerhet.

Oppsummering

Det er fortsatt en sann glede å være tilstede på dette sirkuset i galskapens hovedstad, Las Vegas, ingen tvil om det. Men, det er klart at noe av spenningen jeg opplevde i fjor som førstegangsdeltaker har vissnet litt. Jeg mener også at spredingen mellom flere hotell på begge sider av The Strip fjernet noe av intimiteten, hvis man kan bruke et sånt uttrykk om en konferanse med over 25.000 deltakere.

Jeg hadde nok også litt bedre treff på helt unike foredrag i fjor, om det skyldes flaks eller at årets DEF CON ikke hadde samme punch i utvalget av tema er jeg fortsatt usikker på. Jeg vil uansett følge med på YouTube utover høsten og snappe opp alt som legges ut fra årets samling der. Det som kanskje er mest slående i år er det totale fraværet av innspill, humor og kommentarer som går direkte på den politiske situasjonen i USA i dag. Jeg tenker da på den store politiske splittelsen som har oppstått med Mr. Trump i det Hvite Hus. På flyet hjem satt jeg ved siden av en deltaker fra Glasgow og han påpekte akkurat det samme som jeg opplevde. Det virker som det er en slags angst for å nærme seg den politiske situasjonen. Jeg hørte ikke en eneste Trump eller Clintonvits fra talerstolen noen gang. Og jeg tror årsaken er rett og slett at de amerikanske DEF CON-deltakerne er like splittet som resten av landet og derfor ganske representative for amerikanere generelt. Min kollega og jeg tok en fredagspils på balkongen på Caesars om kom i prat med to hackere på rundt 25år fra LA. De virket rett og slett som typiske storbyamerikanere fra kule California. Da vi spurte hva de synes om dagens president svarte de at begge hadde stemt på Trump. Overraskende, men det sier vel litt om hvor forutinntatte vi nordmenn er i møte med USA, vi tror vi har svaret.

Kjønnsfordelingen på DEF CON er vanskelig å anslå nøyaktig, men jeg drister meg til å tippe at det var ca. 30 % kvinner. Ikke en ren mannskonferanse m.a.o. Mange kvinner som foreleste var det også i år.

På det faglige er det et helt tydelig fokus på IoT, Internet of Things. Det er her trykket er tyngst og potensialet for å finne flest svakheter er størst. Vi fulgte tre foredrag bare rundt hacking av kamera og høyttalere.

Helseteknologi og BioHacking er også noe man bør følge med på videre. Jeg tror dette feltet vi få enda større plass neste år og bare ved å følge norske medier ser man at interessen er voksende.

For USA sin del er det klart av valghacking fikk stort fokus, særlig med tanke på høstens kongressvalg og alt oppstyret det har vært i etterkant av presidentvalget 2016. Det var også her interessen fra pressen var størst:

Og til alle Teslaeiere, Musk er på lag med DEF CON : https://electrek.co/2018/08/11/tesla-open-source-vehicle-security-software-free-other-automakers-safe-self-driving-future/

Og til slutt må vi nevne vår store skuffelse over at det norske YouTube-bandet FrogLeap fra Oltedal i Rogaland ikke dukket opp som planlagt. De var flagget som et av hovedbandene på lørdagskvelden. Vi hadde virkelig sett frem til en stolt helnorsk aften i Vegas, men årsaken til at de meldte avbud skal visstnok ha vært visumtrøbbel. Slik kan det gå. Vi får satse på at de dukker opp ved en senere anledning. https://www.youtube.com/channel/UC98tcedR6gULv8_b70WJKyw

La oss håpe det blir en tur neste år også!

Kjønnsfordelingen på DEF CON er vanskelig å anslå nøyaktig, men jeg drister meg til å tippe at det var ca. 30 % kvinner. Ikke en ren mannskonferanse m.a.o. Mange kvinner som foreleste var det også i år.

På det faglige er det et helt tydelig fokus på IoT, Internet of Things. Det er her trykket er tyngst og potensialet for å finne flest svakheter er størst. Vi fulgte tre foredrag bare rundt hacking av kamera og høyttalere.

Helseteknologi og BioHacking er også noe man bør følge med på videre. Jeg tror dette feltet vi få enda større plass neste år og bare ved å følge norske medier ser man at interessen er voksende.

For USA sin del er det klart av valghacking fikk stort fokus, særlig med tanke på høstens kongressvalg og alt oppstyret det har vært i etterkant av presidentvalget 2016. Det var også her interessen fra pressen var størst:

La oss håpe det blir en tur neste år også!

Hvis noen lurer gikk jeg altså $ 15,- i minus på Casino, noe som vel ikke er det verste i Vegas historisk sett, men advarslene var da også klare.